CC防护最佳实践

什么是CC攻击

CC攻击(Challenge Collapsar)是一种针对应用层的分布式拒绝服务(DDoS)攻击变种,通过模拟合法用户请求,持续消耗服务器资源(如CPU、内存、连接数),导致服务中断。

典型影响: 包括网站响应迟缓、服务中断甚至完全瘫痪,表现为用户无法登录、交易失败、业务停滞等。这不仅会造成直接的经济损失,还可能严重损害企业的品牌形象。

典型特征:

- 隐蔽性强:流量与正常用户行为相似,难以通过传统流量阈值检测。

- 持续性长:攻击可能持续数小时至数周,逐步蚕食资源。

- 低门槛:单台设备即可发起,无需大规模流量

判断是否遭到了CC攻击

CC攻击通常表现出,例如服务器QPS升高、GPU被占满、带宽占用增加以及系统资源耗尽等现象。 您可以通过如下方式判断是否遭受了CC攻击:

BCC实例查看CPU使用率

当遭受CC攻击时,BCC实例的公网带宽和同时连接数将高于正常业务阶段,Web进程和数据库相关进程所占用的CPU使用率也会上升。您可以根据这些监控指标进行判断。具体操作,请参见查看实例监控信息。

WAF日志分析

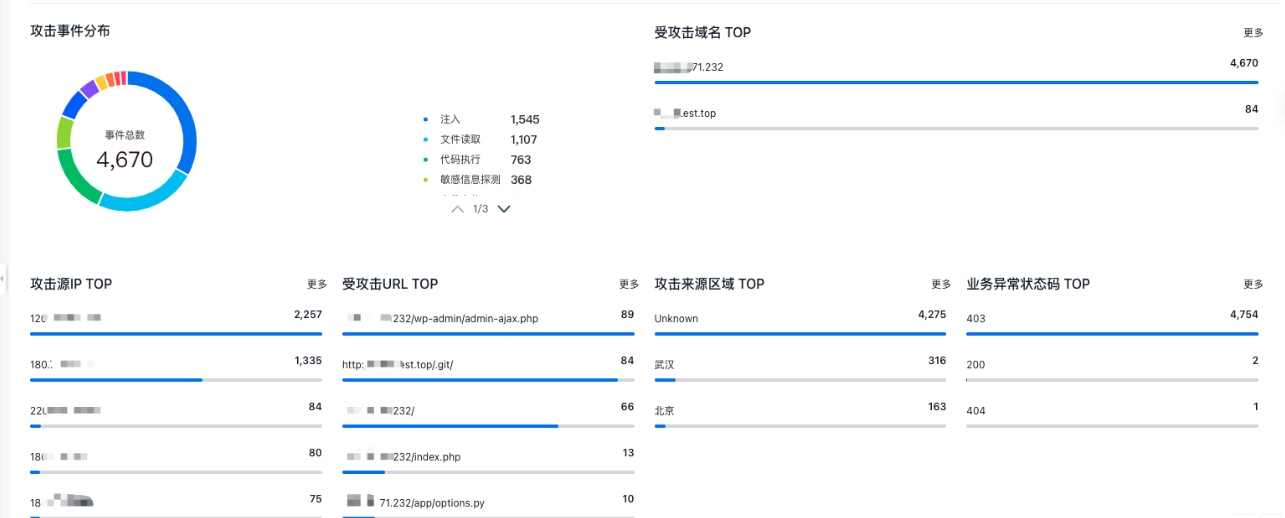

如果您已经将云资源接入了WAF,您可以先通过WAF的防护数据总览,查看是否存在高频的攻击源IP以及它们的地域来源,查看某特定URI/目录的频繁攻击。具体操作,请参见[查看安全总览分析]

如果开启了WAF日志投递BLS服务,还可以对日志进行分析。您可以使用下列查询语句进行查询,您需要将语句中的防护站点替换为您实际的防护名称,具体操作,请参见日志查询。查询日志语句

综合上述查询,如果发现某时段出现了异于正常业务时段的流量,说明可能遭受了CC攻击。

防御CC攻击

本文列举了如下防御CC攻击的方式,请根据具体业务场景进行选择:

| 防御方式 | 适用场景及特点 |

|---|---|

| WAF CC防护 | 适用于网页或H5页面等业务站点,可在被攻击时进行紧急业务恢复。 |

| WAF防护规则-频率限制 | 针对高频访问的IP或目录,需要了解正常业务时段的请求频率。 |

| WAF区域封禁 | 适用于用户地域确定的情况。 |

| WAF自定义规则匹配User-Agent | 适用于爬虫、机器流量较多的情况,需要了解正常与异常访问业务用户的User-Agent。 |

1.开启智能CC防护模块

可以设置CC防护规则。如果您的网站无明显流量异常,将规则动作设为宽松模式即可,避免误拦截。

如果您发现存在此防护模式无法拦截的CC攻击,并出现网站响应缓慢,流量、CPU、内存等指标异常时,可以应用超级严格模式模式,并使用白名单防护模块加白信任的IP或URI,该防护策略会使用多条严格规则,适用于紧急业务恢复场景。

说明:由于超级严格模式可能会造成较多的误拦截,所以当攻击趋势减缓后建议调整规则动作为宽松模式。

2.开启访问频率限制规则

您可以通过配置访问频率限制防护模块的方式实现频率控制,通过对比正常时段的访问频率,判断出一个合适的访问频率基线,并使用白名单防护模块加白信任的IP或URI。

说明:设置合适的访问频率阈值是重要的,不恰当的阈值可能会导致正常业务被拦截,或无法有效抵御攻击。合适的访问频率阈值应根据实际业务请求量进行观察和判断。例如,静态网页可能每几分钟才接收到一次请求,API端点则可能每秒接收多次请求都是正常的。但如果某个单一IP地址突然以每秒数十次甚至数百次的频率向服务器发送请求,并且这种高频率的请求持续了一段时间,则可能表明存在潜在的攻击行为。

3.配置区域封禁

当您确定某地域或国家的用户不需要访问您的业务时,可以设置区域封禁,例如您的用户均位于中国境内,但发现频繁存在来自中国境外的IP访问,便可以封禁所有国际地区。

4.配置自定义规则匹配User-Agent

如果您分析日志发现存在较多的Bot流量,可以配置自定义规则防护模块,将匹配字段设置为User-Agent,匹配并拦截带有bot的UA,具体的匹配内容需要根据实际的日志进行分析。

同理,如果正常请求您的业务时必然携带某Cookie或使用特定的Http_Method,也可以相应的对匹配字段进行设置。