控制台操作指南

更新时间:2023-03-07

配置KMS多用户访问控制

概述

多用户访问控制,主要用于帮助用户管理云账户下资源的访问权限,适用于企业内的不同角色,可以对不同的工作人员赋予使用产品的不同权限,当您的企业存在多用户协同操作资源时,推荐您使用多用户访问控制。 适用于下列使用场景:

- 中大型企业客户:对公司内多个员工授权管理;

- 偏技术型 vendor 或 SaaS 的平台商:对代理客户进行资源和权限管理;

- 中小开发者或小企业:添加项目成员或协作者,进行资源管理。

配置多用户访问控制包含创建用户、配置策略、用户授权及子用户登录共4个步骤。

创建子用户

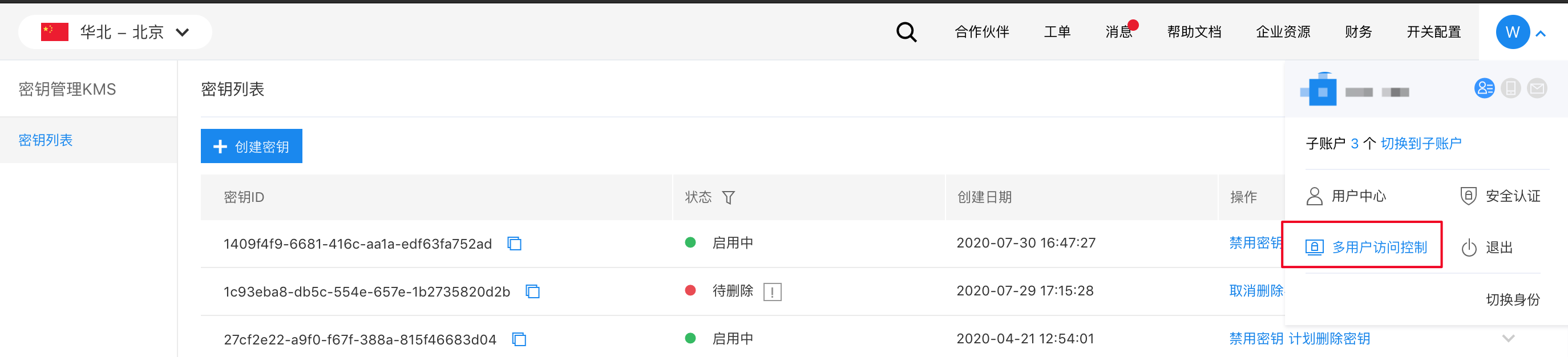

- 主账号用户登录后在控制台选择“多用户访问控制”进入用户管理页面。

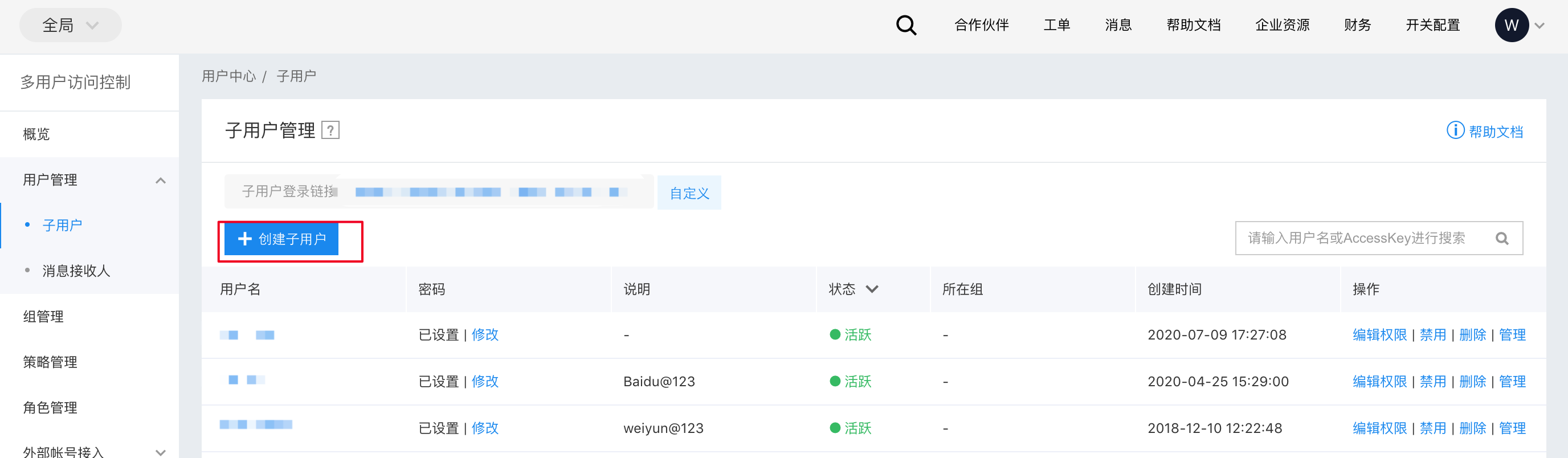

- 在左侧导航栏点击“用户管理”,在“用户管理 > 子用户”列表页,点击“创建子用户”。

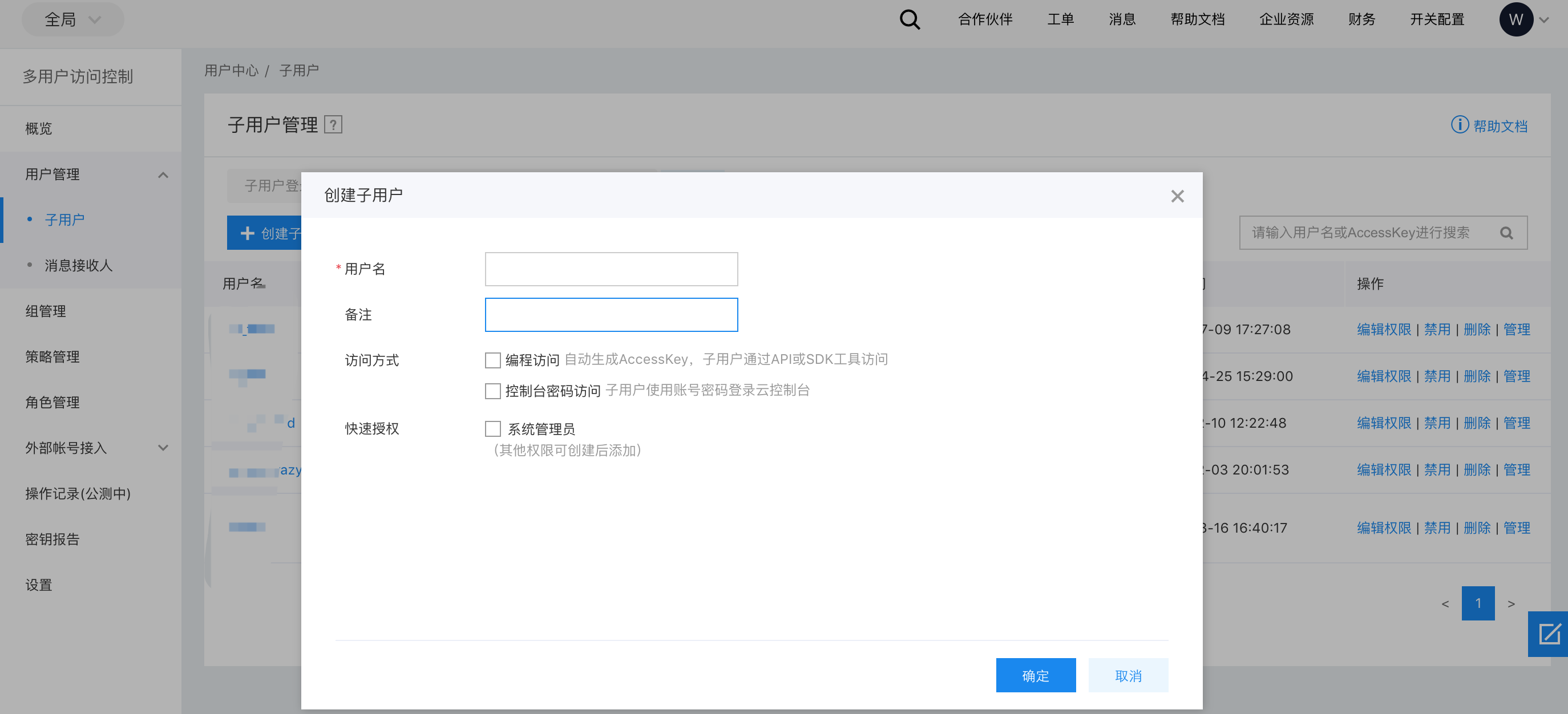

- 在弹出的“创建子用户”对话框中,完成填写“用户名”和确认,返回“子用户管理列表”区可以查看到刚刚创建的子用户。

配置策略

KMS支持用户自定义策略。自定义策略是由用户自己创建,更细化的管理资源的权限集,可以针对单个实例配置权限,更加灵活的满足账户对不同用户的差异化权限管理。

子用户可以通过点击“创建策略”,填写策略名称并选择服务类型为(“密钥管理服务KMS”)添加自定义策略来进行自定义权限添加,用户可以根据具体的权限设置修改策略内容。

策略创建流程

点击创建策略

页面左侧选择"策略管理",在新的页面中点击"创建策略",选择"按策略生成器创建.

填写策略基本信息

在创建策略的页面中,填写需要创建的策略的名称,并在说明中填写该策略的备注信息,如该策略应用的实例,希望赋予的子用户或者策略的使用场景,以免将该策略和其他策略混淆。

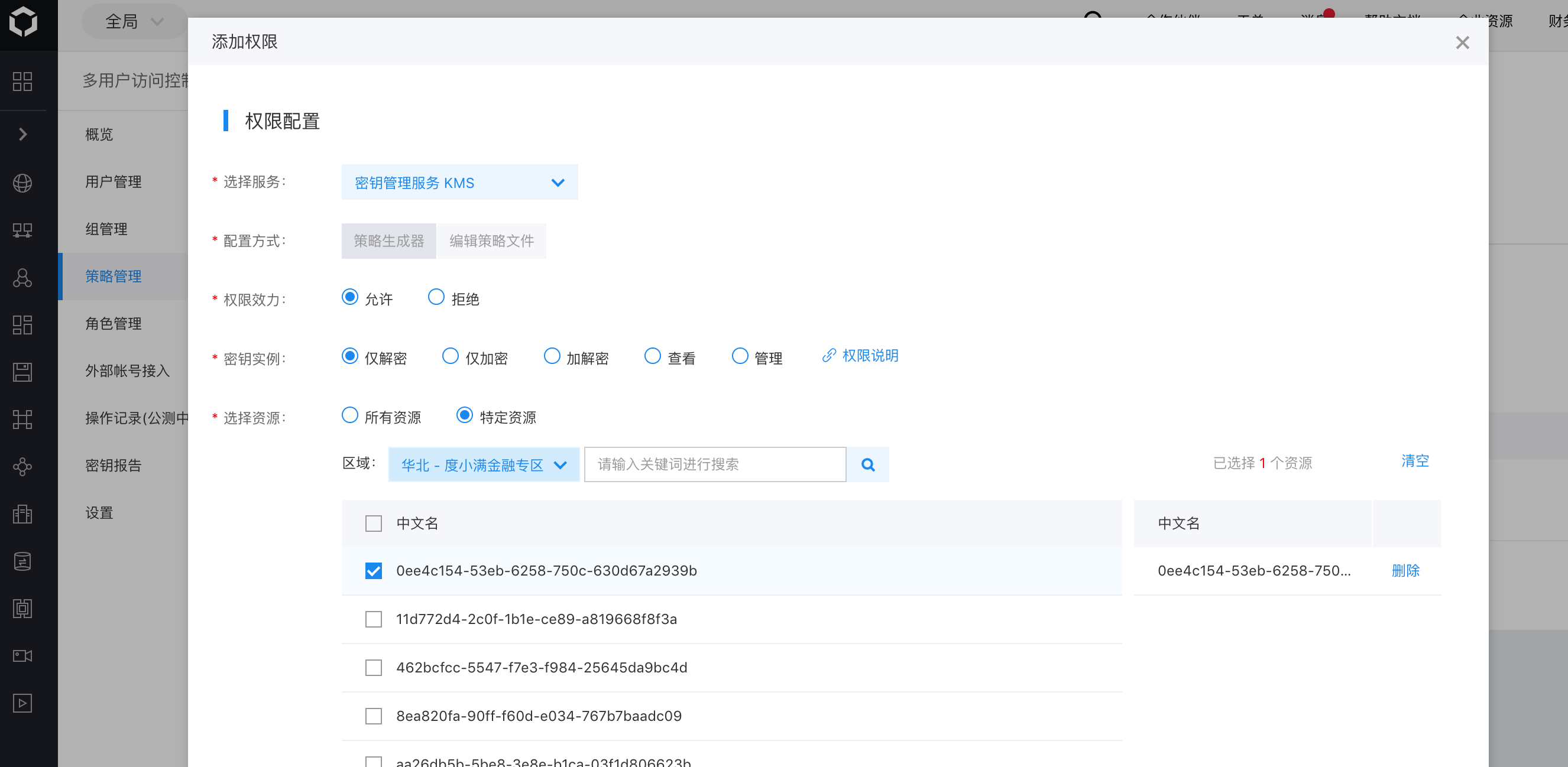

填写策略权限配置

填写完策略的基本信息后,您需要填写该策略中包含的使用权限。

- 您需要进一步该权限对应的效力为允许还是拒绝。若您选择允许,则该策略中选择的权限将允许被授权的用户操作;若您选择拒绝,则该策略中选择的权限将禁止被授权用户操作;

- 选择权限,您需要选择该策略中包含的权限为仅加密、仅解密、加解密、查看、管理;

- 您还可以选择该策略针对的资源。在 KMS服务中,您可以指定该策略能够生效的具体密钥。

- 最后,您可以选择该策略在生效时间上的限制条件。您可以指定该策略在某一时刻后或者某一时刻前生效。

权限说明

| 分类 | API |

|---|---|

| 查看权限 | POST /?aciton=ListKeys POST /?aciton=ConsoleListKeys POST /?aciton=DescribeKey |

| 加密权限 | POST /?aciton=ListKeys POST /?aciton=ConsoleListKeys POST /?aciton=DescribeKey POST /?aciton=Encrypt POST /?aciton=GenerateDataKey |

| 解密权限 | POST /?aciton=ListKeys POST /?aciton=ConsoleListKeys POST /?aciton=DescribeKey POST /?aciton=Decrypt POST /?aciton=GenerateDataKey |

| 加解密权限 | POST /?aciton=ListKeys POST /?aciton=ConsoleListKeys POST /?aciton=DescribeKey POST /?aciton=Encrypt POST /?aciton=Decrypt POST /?aciton=GenerateDataKey |

| 运维权限 | POST /?aciton=ListKeys POST /?aciton=ConsoleListKeys POST /?aciton=DescribeKey POST /?action=CreateKey POST /?action=EnableKey POST /?action=DisableKey POST /?aciton=ScheduleKeyDeletion POST /?aciton=CancelKeyDeletion POST /?action=ImportKey POST /?action=ImportAsymmetricKey |

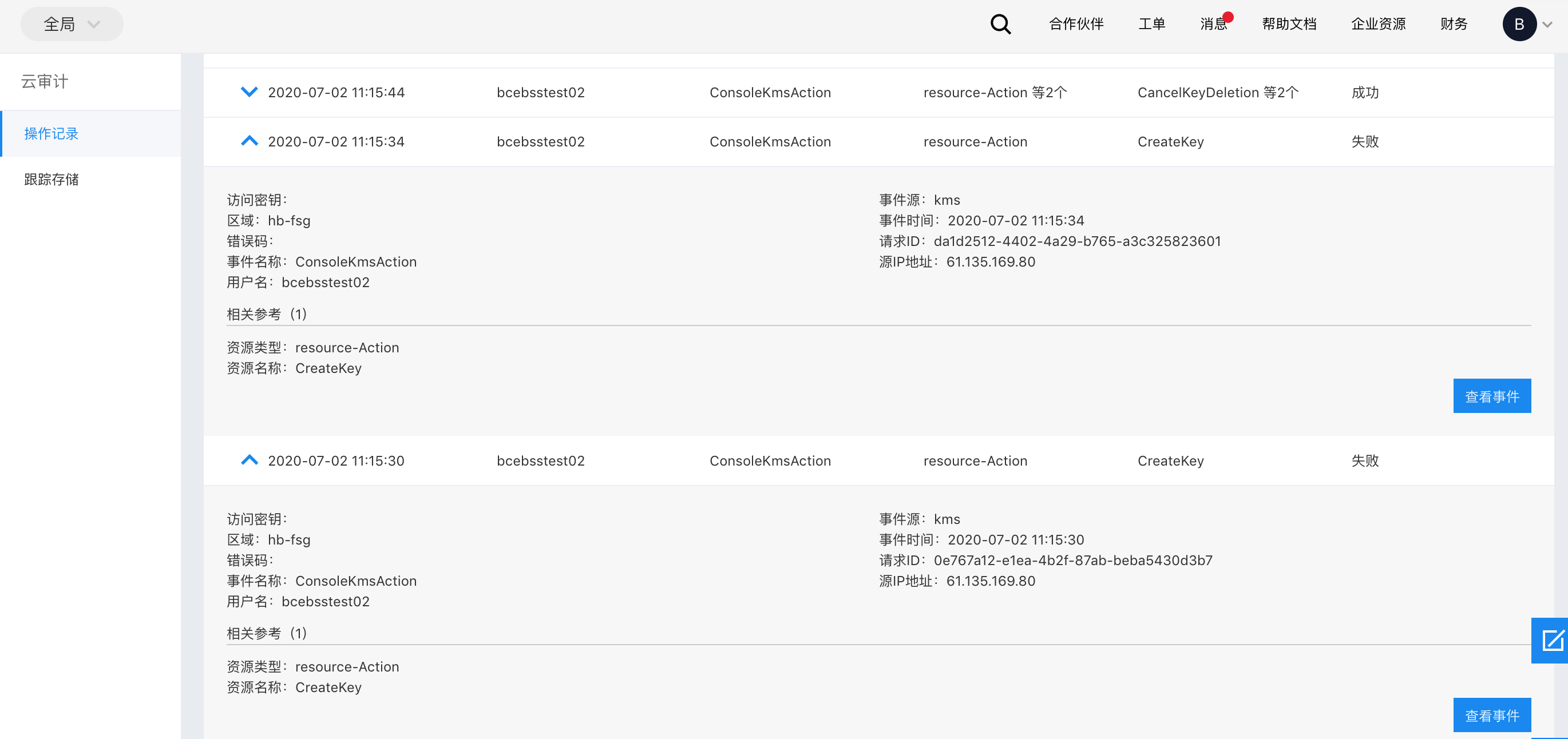

使用BCT记录操作事件

KMS已经与云审计(BCT)服务进行了集成。您可以在云审计中查看所有用户对您的资源所进行的操作记录。