认证源

概述

百度智能云IDaaS支持企业员工使用企业目录认证源或第三方认证源登录,管理员用户可以按需配置不同的认证方式,企业目录认证源支持LDAP,OIDC,JWT等协议,第三方认证源支持百度账号、Github、码云等认证源。

IDaaS提供的认证源服务主要区分以下2种典型的客户场景:

- 使用IDaaS登录入口登录: 企业员工统一使用由IDaaS项目提供的登录域名和入口,登入IDaaS工作台,并选择应用进行单点登录。

- 使用企业登录入口登录: 企业员工先以企业内部认证源登录,以IDaaS为单点登录到其他应用的桥梁,在企业内部门户或工作台,直接单点登录到其他应用。

- 使用第三方认证源登录: 企业员工通过绑定第三方认证源的账号信息,登录到对应的IDaaS账号空间。

默认情况下,IDaaS项目提供系统默认认证方式即账号密码登录方式,当管理员用户配置了企业目录认证源并启用,IDaaS将切换到企业目录认证源登录方式,直到禁用或删除所配置认证源,恢复到默认认证方式。即系统默认认证方式和企业目录认证源登录方式为二选一。

IDaaS账号与第三方认证源的绑定关系为一对多,即一个IDaaS账号可以同时绑定多个第三方认证源,且可以同时开启使用IDaaS账号密码或第三方认证源的登录方式登录企业空间。

本文将介绍使用IDaaS登录入口登录场景下,如何配置并使用LDAP协议企业目录认证源进行IDaaS用户登录。

先决条件

在配置LDAP协议认证源之前,您需要具备如下条件:

- 拥有百度智能云账号;

- 已成功创建IDaaS项目;

- 准备好一个外网可连接的Windows AD服务器,并拥有管理员账号。

操作步骤

本章节将介绍如何配置并启用LDAP协议认证源:

- 实现企业内Windows AD服务器中的账号信息自动同步到IDaaS项目;

- 企业员工通过Windows AD内已有域账号登录IDaaS工作台,并单点登录到下游应用。

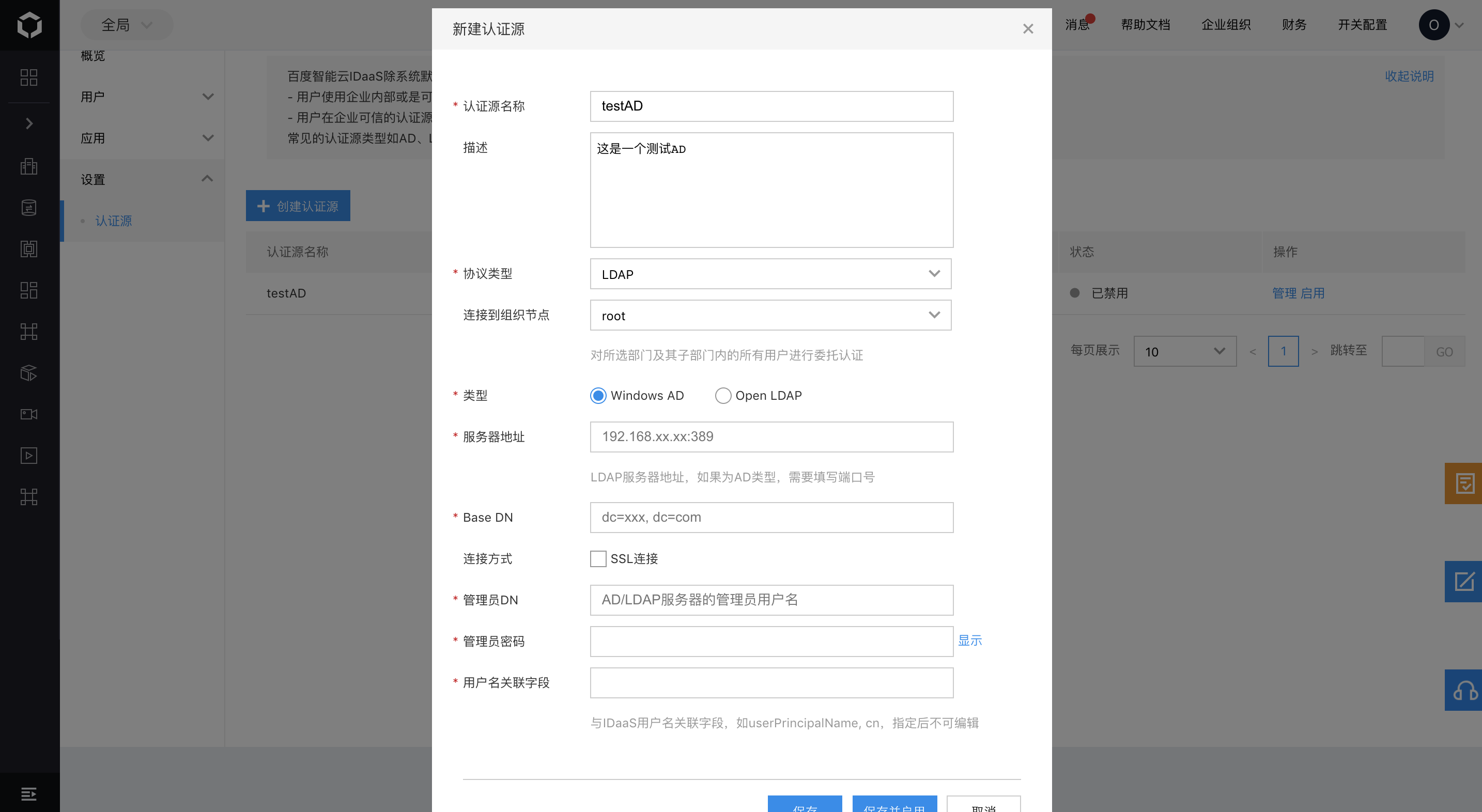

创建LDAP认证源

本节将介绍如何创建并启用Windows AD类型LDAP服务器:

- 进入 IDaaS项目 > 认证 > 认证源;

- 点击 创建认证源,选择认证协议为LDAP,填写如下配置信息:

| 字段 | 必填 | 说明 |

|---|---|---|

| 认证源名称 | 是 | IDaaS项目内唯一 |

| 描述 | 否 | 认证源补充说明 |

| 协议类型 | 是 | 选择LDAP,其他可选配置协议见典型实践 |

| 连接到组织节点 | 是 | 默认为root,即选择AD服务器Base DN映射到的IDaaS组织架构节点 |

| 类型 | 是 | 默认选中Windows AD,可选OpenLDAP,这里以AD为例 |

| 服务器地址 | 是 | 外网可访问的LDAP服务器地址 |

| Base DN | 是 | 填写用于连接IDaaS项目的用户所在AD服务器OU节点,指定后不可修改 |

| 连接方式 | 否 | 可选是否开启SSL连接,如勾选,需要提供服务器有效的CA证书 |

| 管理员DN | 是 | AD服务器拥有上述Base DN的管理员用户名,用于同步用户信息,以及完成用户认证 |

| 管理员密码 | 是 | AD服务器拥有上述Base DN的管理员密码 |

| 用户名关联字段 | 是 | AD服务器中用户属性与IDaaS用户名关联的字段,通常为UserPricinpleName或是cn,指定后不可编辑 |

- 点击保存,系统会自动测试AD服务器以及对应管理员账号的有效性,测试通过,则保存成功,认证源默认为禁用状态,需要在认证源列表中切换到启用后,可开启LDAP认证;点击保存并启用,除上述检查外,直接启用该认证源。

配置账号信息同步

上一章节已经创建并启用了AD服务器类型的LDAP认证源,本节将介绍如何配置将企业内AD服务器账号信息自动同步到IDaaS项目中,如下是具体操作步骤:

- 进入IDaaS项目 > 认证 > 认证源,选择配置的testAD认证源,并点击管理

- 切换到页签集成配置,可进行信息同步的基本配置、属性映射以及同步计划配置

- 同步配置

展示如下信息:

| 字段 | 说明 |

|---|---|

| Base DN | 在创建认证源时指定 |

| 连接到组织节点 | 为Base DN映射到IDaaS的组织节点 |

| 同步对象 | OU、用户、用户组,默认支持3种信息的同步:OU对应IDaaS组织架构,AD用户对应IDaaS用户,AD用户组对应IDaaS用户组 |

| OU关联字段 | 默认为ou |

| 用户名关联字段 | 登录时用该字段作为LDAP认证源的登录名,指定后不可编辑 |

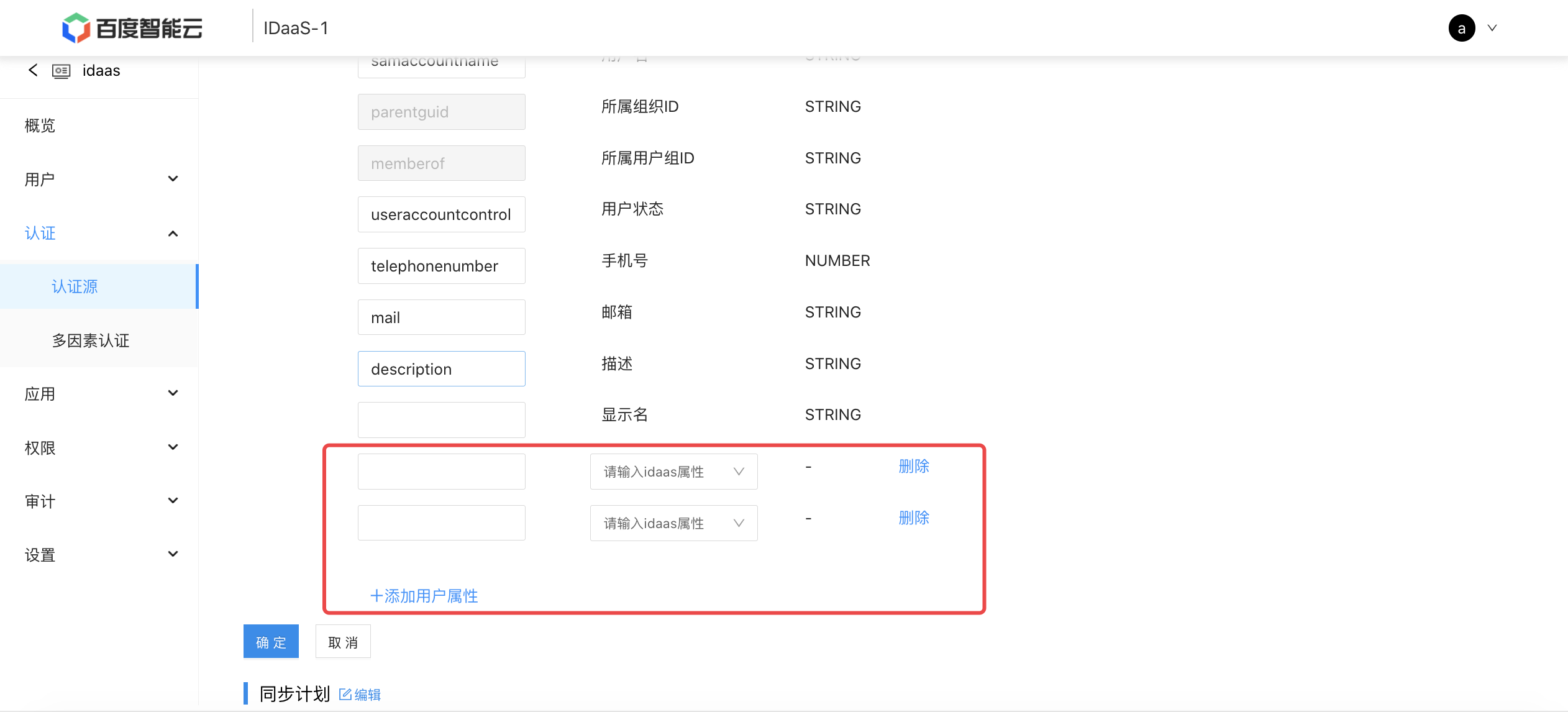

- 配置属性映射:

OU或用户属性需填写管理员用户有权限访问字段,否则会保存失败。以认证源同步至IDaaS 为例,字段说明如下:

| 属性归属 | 映射属性 | 属性填写说明 |

|---|---|---|

| ou | 组织ID | 默认为objectguid, 不可修改 |

| ou | 组织名称 | 默认为ou, 不可修改 |

| ou | 上级组织ID | 默认为parentguid, 不可修改 |

| 用户组 | 用户组ID | 默认为objectguid, 不可修改 |

| 用户组 | 用户组名称 | 默认为cn, 不可修改 |

| 用户组 | 所属组织ID | 默认为parentguid, 不可修改 |

| 用户组 | 描述 | 默认为description, 可修改且非必填 |

| 用户 | 用户ID | 默认为objectguid,不可修改 |

| 用户 | 用户名 | 必填,默认为samaccountname, 可修改 |

| 用户 | 所属组织ID | 默认为parentguid, 不可修改 |

| 用户 | 所属用户组ID | 默认为memberof, 不可修改 |

| 用户 | 用户状态 | 默认为useraccountcontrol, 不可修改 |

| 用户 | 手机号 | 默认为telephonenumber, 可修改且非必填 |

| 用户 | 邮箱 | 默认为mail, 可修改且非必填 |

| 用户 | 描述 | 默认为description, 可修改且非必填 |

| 用户 | 显示名 | 默认为空, 可修改且非必填 |

在用户属性中,可以选择继续添加用户的基本属性和扩展属性,与认证源中的属性进行映射和同步

注意:认证源同步至IDaaS时,不能有多个认证源属性同步至同一个IDaaS属性;IDaaS同步至认证源时,不能有多个IDaaS属性同步至同一个认证源属性。

- 配置同步计划

即认证源与IDaaS的同步计划,分为增量同步、全量同步:

a. 数据同步方向:创建认证源时选择的同步方向,不可编辑

b. 增量同步:可选从不、每天、每周

- 从不:下方无其他显示信息;

- 每天:展开可选“按小时为周期执行”、“按分钟为周期执行”或“定时执行”。“按小时为周期执行”可填写“每[ ]小时执行一次”,范围1-23;“按分钟为周期执行”可填写“每[ ]分钟执行一次”,范围1-59。;“定时执行”,填写定时执行的具体时间,“每[ ]执行一次”,时间控件填写具体执行时间;

- 每周:多选选择“周一-周日”,周期/定时执行逻辑同每天;

c. 全量同步:可选从不、每天、每三天、每七天、每十五天、每三十天

- 从不:下方无其他显示信息;

- 每天、每三天、每七天、每十五天、每三十天:填写定时执行的具体时间,“[ ]执行一次”,时间控件填写具体执行时间;

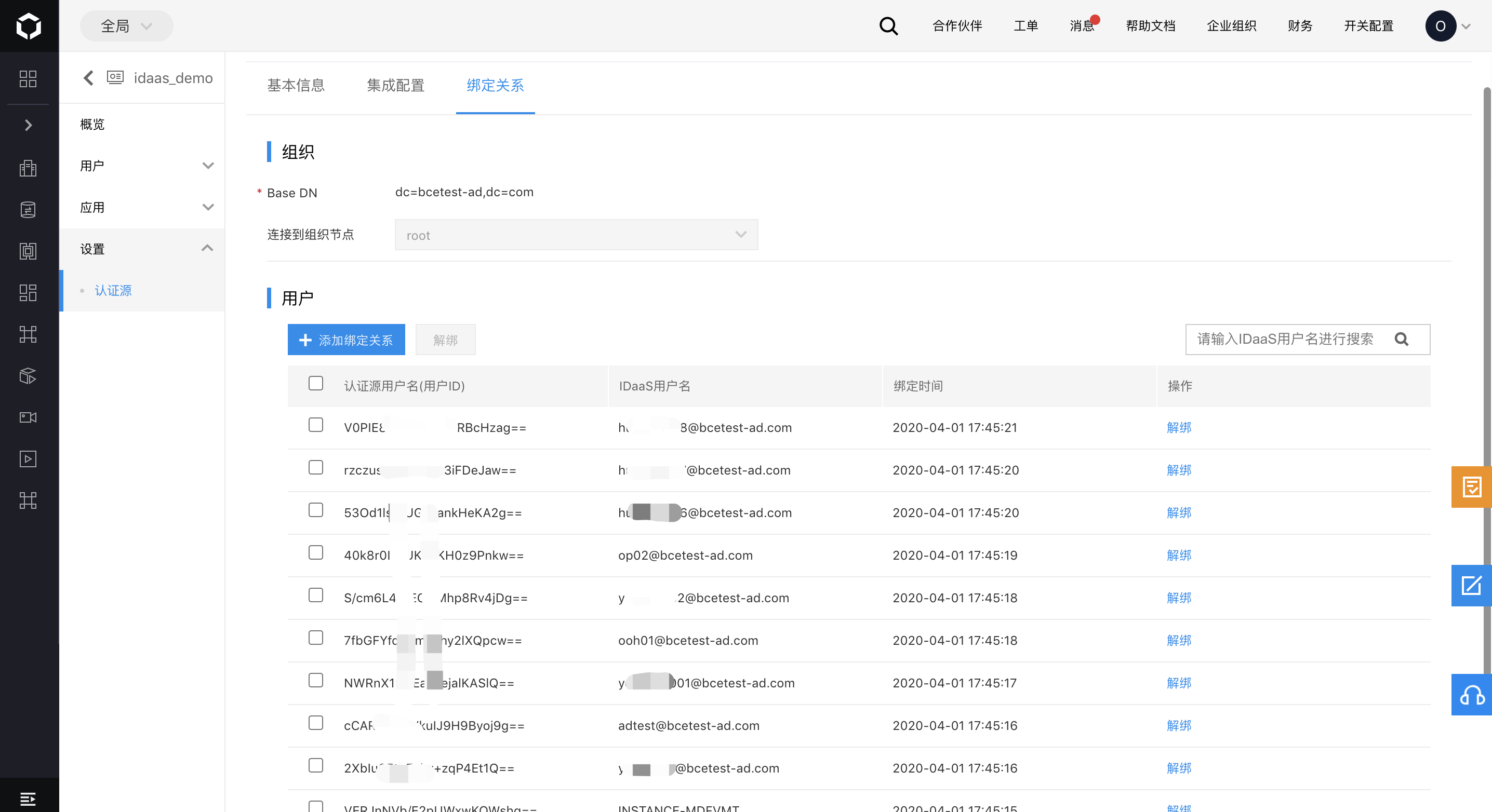

查看并配置用户绑定关系

认证源绑定关系定义了企业认证源中账号与IDaaS用户的一一映射关系,账号信息的同步、单点登录都是基于用户的绑定关系。

当认证源配置了开启了自动同步计划,系统会根据认证源的“外部ID”与“IDaaS用户名”,自动建立认证源账号与IDaaS用户的绑定,并显示在绑定关系中。您也可以在认证源的绑定关系中,手动添加认证源账号和IDaaS用户的绑定关系。

本节介绍如何手动配置认证源账号到IDaaS用户的绑定关系,如下是详细步骤:

- 进入IDaaS项目 > 认证 > 认证源 > testAD > 管理 > 绑定关系;

- 点击添加绑定关系,填写认证源用户ID,在这里为AD服务器中用户的“外部ID”字段,用户名选择已有的IDaaS用户,点击确认完成添加。

注意:外部ID与IDaaS用户的关系为一一对应,如果已存在外部ID映射,或是IDaaS用户映射,新的绑定关系无法保存成功。

- 您也可以对已建立的绑定关系进行解绑操作,需要注意的是,解绑后的用户

- 即使配置了系统的自动同步,也不会自动建立新的绑定关系

- 无法进行信息的自动更新和同步

- 无法进行单点登录

除非再次手动进行绑定关系的添加。

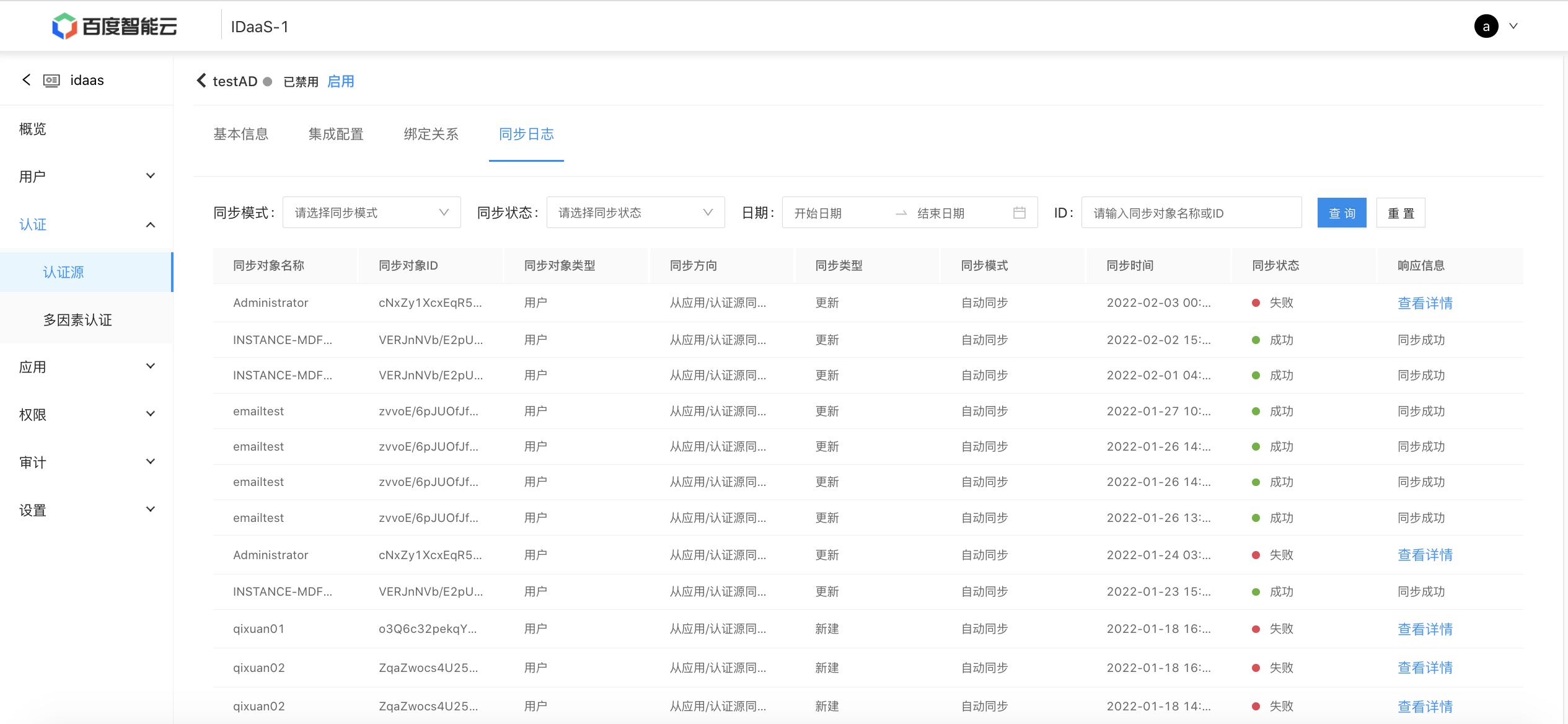

查看同步日志

进入IDaaS项目 > 认证 > 认证源 > testAD > 管理 > 同步日志,可以查看认证源与IDaaS的同步日志

使用AD服务器用户登录IDaaS工作台

完成以上配置后,您可以切换到AD服务器的普通用户,进行登录验证:

- 进入IDaaS概览页,在登录信息中获取登录地址,并复制;

- 新开浏览器窗口,打开IDaaS项目的登录地址,点击“LDAP”图标,进入LDAP登录页;

- 使用AD服务器的用户名密码登录。