Spring Cloud Config Server目录遍历漏洞复现分析 (CVE-2020-5410)

作者:小树2020.06.12 19:03浏览量:2034简介:近日,百度云安全团队监测到Spring Cloud Config官方发布了一个目录遍历漏洞的风险通告,漏洞编号为CVE-2020-5410。

1、前言

Spring Cloud Config为分布式系统中的外部配置提供服务器和客户端支持,使用Config Server,用户可以在所有环境中管理应用程序的外部属性。近日,百度云安全团队监测到Spring Cloud Config官方发布了一个目录遍历漏洞的风险通告,漏洞编号为CVE-2020-5410。攻击者可通过构造特殊的HTTP请求,从而跨目录读取文件。本文主要由对github上的漏洞补丁分析而来,若有不正确的地方还请及时指正。

2、调试环境搭建

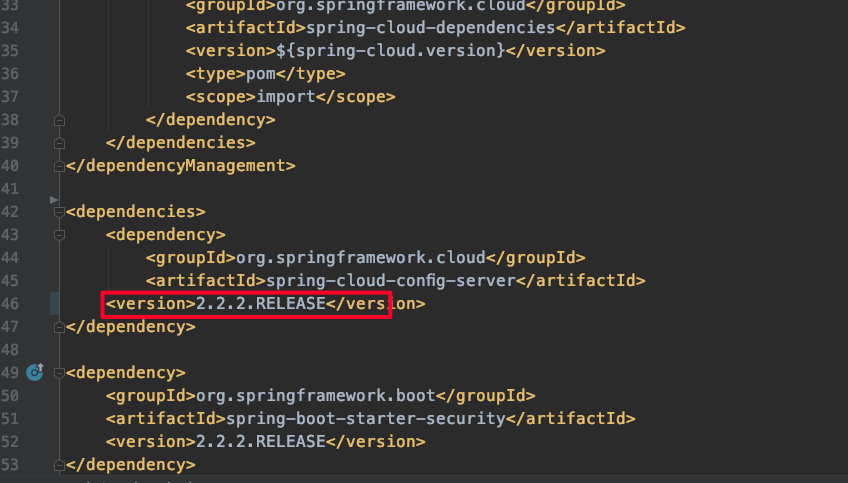

我们可对CVE-2020-5405的漏洞环境稍做修改,即可复用该漏洞环境,修改pom.xml中多处spring cloud组件版本为2.2.2。

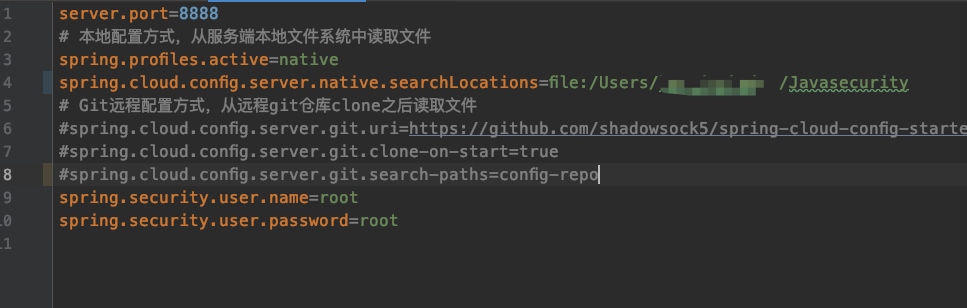

在application.properities中仍然设置spring.profiles.active的值为native,并且设置searchlLocations的值为本地目录。

在IDEA中配置后启动,访问http://127.0.0.1:8888出现下面界面即搭建完成。

3、漏洞分析

该漏洞影响2.2.x<=2.2.2、2.1.x<=2.1.8,因此我们找到2.2.x分支,查看最近提交的commits,发现了下面的这条记录。我们知道CVE-2020-5405也是因为label导致的目录穿越,只不过入口在ResourceController。

查看上述commit,发现getEnvironment方法中处理name、label的方法变成了新定义的normalize,并在其中调用了PathUtils.isInvalidEncodedLocation验证是否包含..、#等危险字符。

因此可以确定漏洞位于EnvironmentCotroller.class的getEnvironment方法,我们选定labelledIncludeOrigin方法作为路由入口进行调试。100-101行对name和lable的处理调用了Environment.normalize方法。

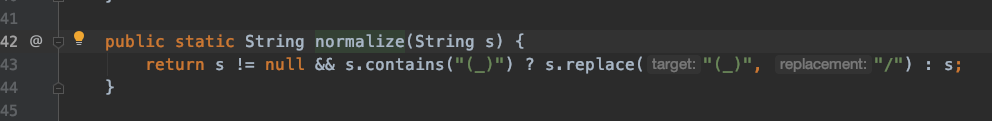

跟进发现是将”(_)”替换为/,这个和CVE-2020-5405有些类似。

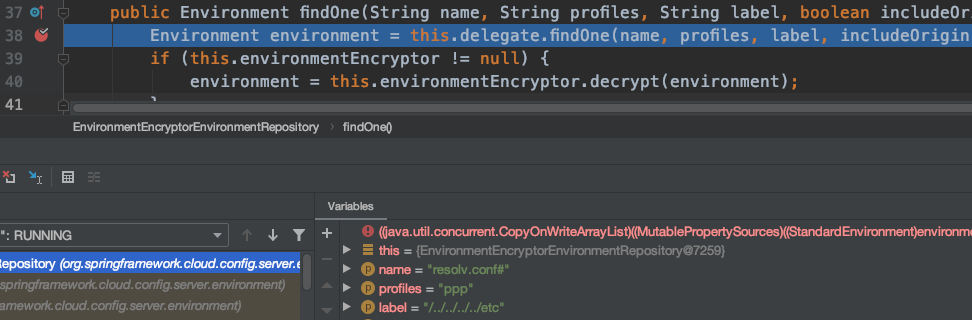

随后跟进到EnvironmentEncryptorEnvironmentRepository.class的findOne方法,可以看到此时label中的(_)已经转成了/。

继续跟进到CompositeEnvironmentRepository.class的findOne方法,在29行调用了EnvironmentRepository的findOne方法,但EnvironmentRepository为接口类型。

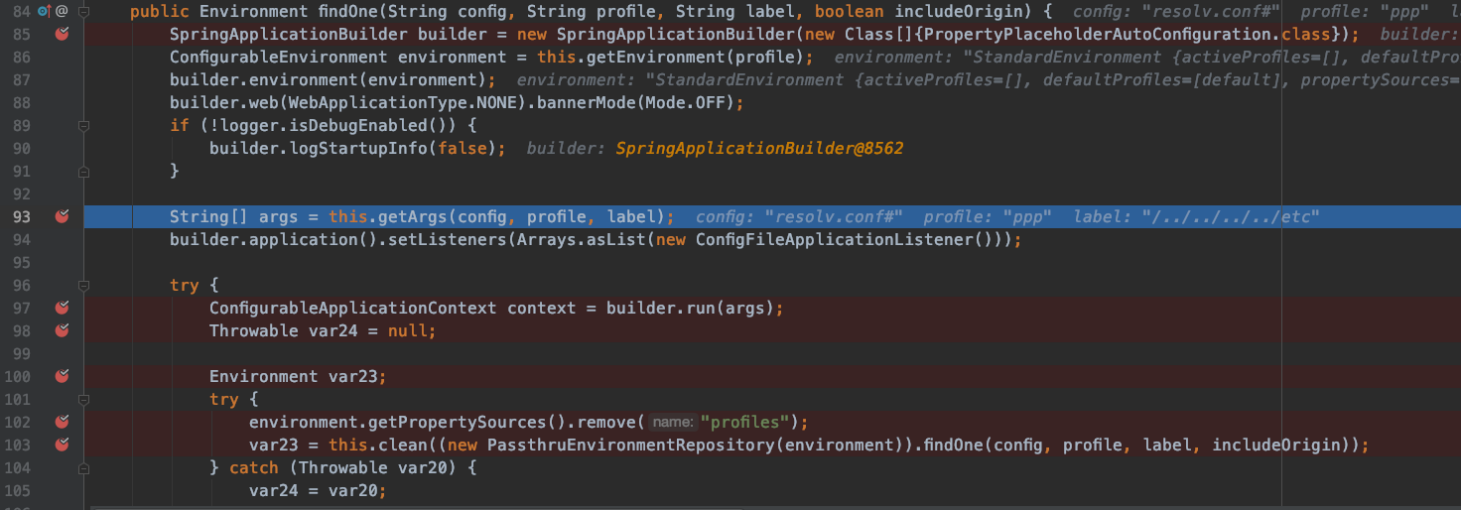

分析发现NativeEnvironmentRepository继承了EnvironmentRepository接口,并且实现了findOne方法,继续跟进到该方法。我们发现85行创建了SpringApplicationBuilder对象,而SpringApplicationBuilder通常被用来创建无端口的微服务。

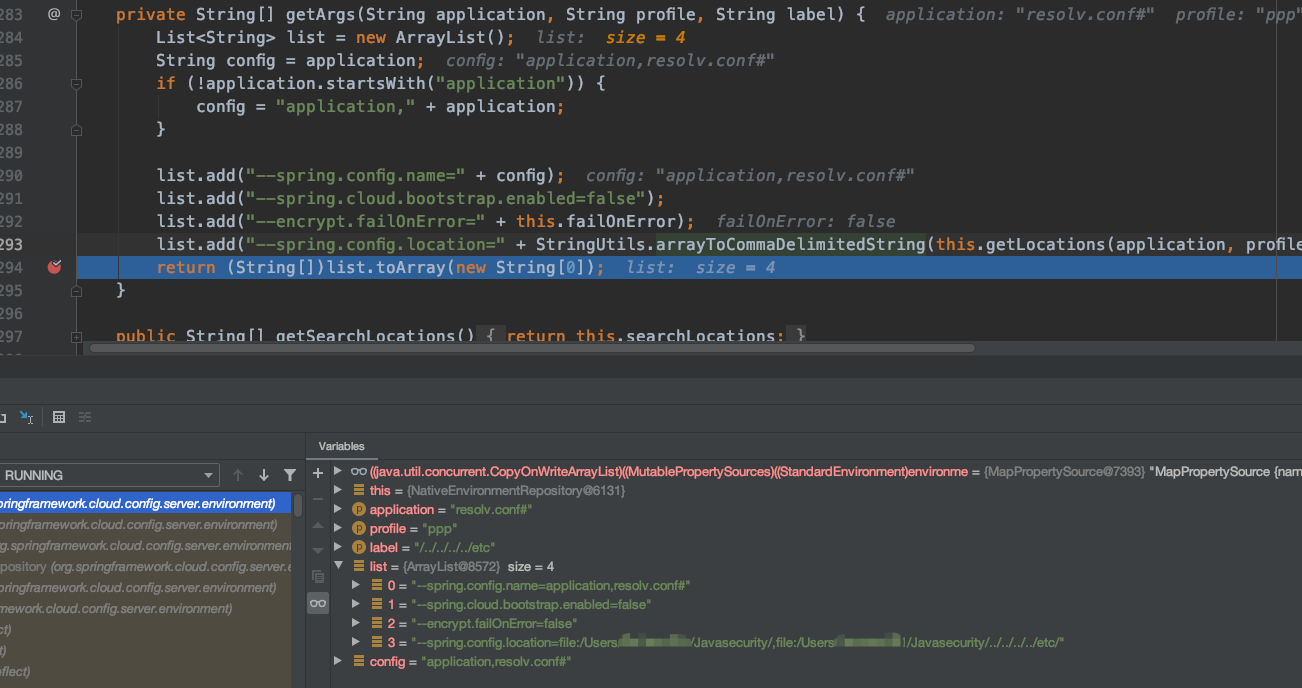

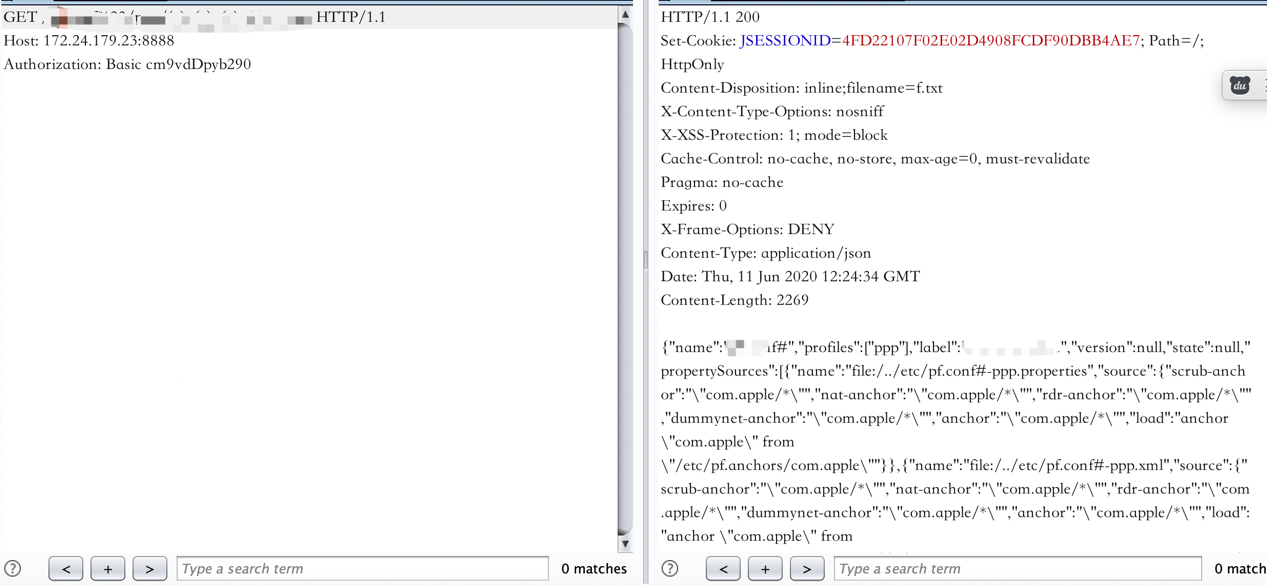

跟进93行的getArgs方法,调用getLocations将searchLocations、application、profile、lable等参数拼接,最终返回几个命令行选项,可以从debug中看到spring.config.location已经是searchLocations+label拼接后的值,而label引入了../实现了目录穿越。

接着返回97行,SpringApplicationBuilder对象调用了run方法,并将上述命令参数传入。根据网上文档,当服务启动时会重新加载配置文件,由于传递的命令参数已经实现了目录穿越,从而实现了跨目录读取文件。

4、安全产品解决方案

百度安全一体化产品已支持CVE-2020-5410检测和拦截,有需要的用户可以访问anquan.baidu.com联系我们。

参考链接:

https://github.com/spring-cloud/spring-cloud-config/commit/1c01d11b74ca08d04e89d935f4cafe1bd0e57c3c

推荐阅读